Hallo Blogleser! Diesen Post widme ich dem Bitbucket Server, einer Atlassian Software aus dem Premium-Sektor. Ich möchte dir gerne zeigen, wie so eine Bitbucket Server

WeiterlesenSchlagwort: filezilla

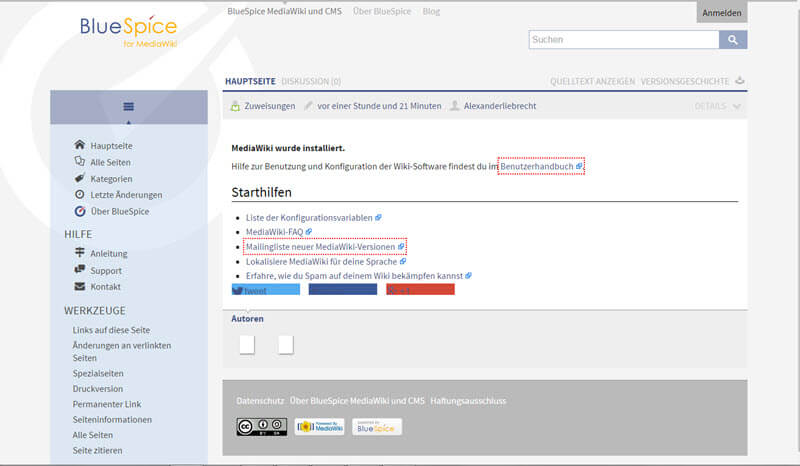

MediaWiki-Sicherheitsupdates und Update von BlueSpice MediaWiki

Hallo lieber Leser! Ja, so ist es bei mir im Webmaster-Alltag, täglich neue Updates, die auch verbloggt werden. Hierbei handelt es sich von MediaWiki und

Weiterlesen

Backdrop CMS auf die Version 1.3.2 aktualisieren – wie geht das

Hallo liebe Leser! In diesem Blogpost wird es um die Aktualisierung des Backdrop CMS auf die Version 1.3.2 gehen und damit befasste ich mich heute

WeiterlesenLetzte AltoCMS Version 1.1.19 enthielte einen Virus

Hallo liebe Leser! Ich war heute sehr negativ überrascht als ich versuchte das AltoCMS in der Version 1.1.19 zum Server hochzuladen. Es war nämlich so,

Weiterlesen